על האמירה הזאת חתום ג'ון צ'יימברס, מי שהיה המנכ"ל האגדי של סיסקו, אחת מענקיות הטק האמריקאיות, שאבטחת מידע הוא חלק לא מבוטל מפעילותה. צ'יימברס אמר דבר פשוט אבל מפחיד: אין דבר כזה 100% אבטחה, ולא יהיה דבר כזה. התוקף, ההאקר, תמיד ימצא פרצת אבטחה כלשהי ותמיד יהיה לו יתרון על המותקף.

"זה בלתי אנושי למנוע התקפות סייבר, והמלחמה בין התוקף למותקף היא מלחמה בלתי נגמרת", אמר לנו אודי מוקדי, מייסד ומנכ"ל סייברארק, חברת אבטחת הסייבר הישראלית השנייה בגודלה, אחרי צ'ק פוינט, שנסחרת בשוק האמריקאי. האמירה הזאת יכולה להסביר כיצד הפכו התקפות סייבר לאחד מחמשת הסיכונים הגלובליים הגדולים ביותר לפי הפורום הכלכלי העולמי, שהנזק הכלכלי שלו שווה ערך לתמ"ג של המדינה ה-24 בגודלה בעולם.

הפורום הכלכלי העולמי גם תבע את המונח "סייברגדון", חיבור בין "סייבר" ל"ארמגדון" - הר מגידו, זירת הקרב בין כוחות האור והחושך, מלחמת גוג ומגוג. "עתיד שבו לתוקפי סייבר יהיה יתרון מכריע, דומיננטי ומתמשך על מאבטחי סייבר נמצא רק במרחק של טכנולוגיה מפריעה אחת (Disruptive Technology)". ציטוט של הפורום, לא נגענו.

מדוע התוקף מקדים תמיד, בהגדרה, את המותקף? ההסבר טמון במטרה העיקרית של האינטרנט מרגע היוולדו: לפתוח ולבטל גבולות. "תשתית האינטרנט נבנתה על בסיס של פתיחות ואפשרות של פעולה הדדית (הכוונה ליכולתם של שני מחשבים לתפקד יחד ולתקשר - ט"צ.), ולא על בסיס של אבטחת מידע", נכתב בדוח של בנק אוף אמריקה-מריל לינץ' על תעשיית אבטחת הסייבר. "לכן, לפעולות התקפיות במרחב האינטרנטי יש יתרון על פעולות הגנתיות. ולכן, 'האיש הרע' - בין אם יש לו משאבים מוגבלים ובין אם אינסופיים - יכול לבצע התקפות שתוצאותיהן ניכרות ולעתים בלתי צפויות".

אותן התקפות, כפי שכתבנו בפרק הראשון בסדרה "איום הסייבר", מתאפשרות בעיקר בגלל טעויות אנוש, שכולנו עושים. לפי IBM, ביותר מ-95% מהתקפות הסייבר, טעות אנוש היא פקטור מכריע, החל בהגנת סיסמה חלשה (כמו שימוש באותה סיסמה לחשבונות שונים) וכלה בחיבור לא מאובטח לרשת אינטרנט (למשל רשת WiFi שפתוחה לכול במקום ציבורי). בעמודים הבאים ננסה להבין מה עומד מאחורי אותן מתקפות.

הכר את ההאקר: מה מניע את הפצחנים

אפשר לחלק את ההאקרים לארבע קבוצות: הראשונה היא האקרים המופעלים בידי מדינות. אלה יושבים בגופים ממשלתיים (צבא, משטרה וכדומה) והמטרה שעומדת לנגד עיניהם היא פגיעה בביטחון הלאומי של מדינה אחרת, עיינו ערך ארה"ב נגד סין ולהיפך או ארה"ב נגד צפון קוריאה. ההתקפות של האקרים כאלה הן מוכוונות מאוד, מאחר שהם יודעים מראש מה ברצונם להשיג - לפגוע במאגרי מידע, או להרוס אותם. מאחר שיש להם גב ממשלתי, כלומר מחויבות גדולה יותר למטרה והרבה יותר משאבים כלכליים, האקרים מהסוג הזה הם עקשנים ועשויים להיות חסרי רחמים במאמציהם להשיג את המטרה.

הקבוצה השנייה היא האקרים המופעלים בידי ארגוני פשע, ומטרתם היא בעיקר השגת רווח כלכלי, בין השאר באמצעות הונאות (גניבת מספרי חשבונות בנק, מספרי כרטיסי אשראי, מספרי ביטוח לאומי ועוד). בדומה להאקרים המופעלים בידי מדינות, גם להאקרים הללו יש גב כלכלי חזק, וארגוני פשע יכולים להרשות לעצמם לשכור את שירותיהם של ההאקרים הכי טובים.

הקבוצה השלישית והקטנה ביותר, אך בעלת מחויבות גדולה למטרותיה, היא האקרים אקטיביסטים, הפועלים כיחידים או כקבוצות. הכוונה היא להאקרים שמטרתם העיקרית היא להשפיע מבחינה פוליטית או לדחוף לשינוי חברתי, והתקפת סייבר שלהם נועדה בעיקר להביך את המותקף. קבוצה זו עושה שימוש נרחב ברשתות החברתיות כדי ליידע על ההתקפות שלה ולפיכך היא גם זוכה לכיסוי תקשורתי רב מזה של קבוצות אחרות.

הקבוצה הרביעית והאחרונה, אך המאיימת ביותר, היא האקרים בעלי עניין, כלומר בעלי קשר מסוים לגוף המותקף (Insiders). אלה אנשים שעובדים בארגון מסוים או עבורו ויש להם גישה פיזית או בשלט רחוק למערכות המידע שלו. הדוגמה הכי טובה היא זו של אדוארד סנודן וה-NSA, הסוכנות לביטחון לאומי של ארה"ב. סנודן הפך בקיץ 2013 לאויב הממשל האמריקאי לאחר שהדליף מידע סודי על תוכניות המעקב של הסוכנות לעיתונות הבריטית והאמריקאית. זמן קצר לאחר ההדלפה, נמלט סנודן להונג קונג ובמהלך שהותו הקצרה בה הסביר כי הצליח להדליף את המידע כיוון שהייתה לו הרשאה גבוהה שאפשרה לו גישה למידע רגיש, וזאת אף שסיפק את שירותיו ל-NSA כקבלן חיצוני ולא כעובד מהמניין. לפעמים מספיק להיות ספק שירות, יועץ או קבלן חיצוני כדי לקבל גישה למידע רגיש מאוד ולייצר התקפת סייבר משמעותית. בשנת 2014, לפי חברת IBM, 55% מהתקפות הסייבר בוצעו על ידי בעלי עניין כאלה.

אגב, לפי בנק אוף אמריקה-מריל לינץ', ארגוני טרור (עיינו ערך דאעש), עדיין אינם שחקני סייבר משמעותיים. "מדובר בקבוצה שעדיין אין לה מספיק יכולות טכנולוגיות והיא מעדיפה פצצות על בייטים", טען בהומור ענק ההשקעות. בייט, בשפת המחשבים, היא יחידת מידע.

כפי שציינו בכתבה הראשונה בסדרה, רוב ההאקרים פועלים מארה"ב (50% מההתקפות) ורוב התקפות הסייבר מוכוונות נגד ארה"ב כמדינה ו/או נגד חברות אמריקאיות (59%).

השיטה: איך מתבצעת התקפה

מהן הדרכים העיקריות לייצר התקפת סייבר? ננסה לעשות קצת סדר בזווית המאוד טכנולוגית של התקפות סייבר ונקווה שתחזיקו מעמד.

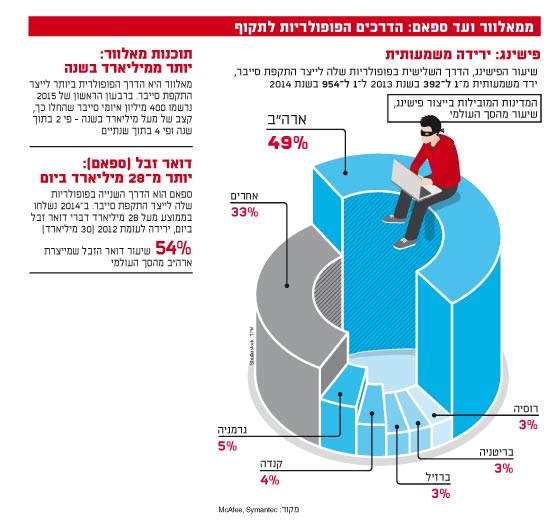

רוב התקפות הסייבר מתחילות באחת משלוש דרכים: מאלוור (Malware); ספאם (Spam) ופישינג (Phishing).

מאלוור: הכוונה היא לתוכנה, קובץ מיוחד או אמצעי אחר הפועל בתוך קובצי מחשב ללא ידיעת המשתמש וללא בקשת רשות או הסכמה. זהו למעשה שם כללי לווירוס מחשבים, והדרך הפופולרית ביותר לייצר התקפת סייבר. ברבעון הראשון של 2015 נרשמו 400 מיליון איומי סייבר שהחלו במאלוור, שיא של כל הזמנים. זאת לעומת 100 מיליון ברבעון הראשון של 2013.

במרחב המאלוור, אפשר לדבר על 5 סוגים שונים: Adware, תוכנת פרסום שניתן להתקינה בחינם אולם כוללת פרסומים המקדמים מוצרים ושירותים שונים (הדוגמה המוכרת ביותר היא Pop up, חלון קופץ); Spyware, רוגלה, "תוכנת מרגל", טכנולוגיית מחשב המושתלת בהיחבא ומטרתה איסוף מידע אישי ופרטי על המשתמש (כמו שמות משתמש וסיסמאות); Trojan, סוס טרויאני, תוכנה שמתחזה לקובץ או תוכנה תמימים וגורמת למשתמש להתקין מאלוור; Viruses, וירוסים שכשמם כן הם: משכפלים את עצמם ומתפשטים למחשבים אחרים מהמחשב הראשון שנפגע. דרכי ההפצה העיקריות של וירוסים הם אי-מיילים ולינקים (קישורים); והסוג האחרון, Worms, תולעים שדומות באופן פעולתן לווירוסים אך נבדלות מהם בכך שהן יכולות להתפשט ללא התערבות אנושית, בעיקר על ידי ניצול המרחב של רשתות תקשורת.

ספאם: כנראה שאף לא אחד מאיתנו חמק מקבלת ספאם, או דואר זבל. רובנו אמנם מתייחסים לדואר זבל כאל הטרדה ותו לא, אבל ספאם יכול להיות הרבה יותר זדוני מכפי שהוא נראה, בעיקר כשהוא מכיל מאלוור או כשהוא משמש למטרות פישינג (מיד נסביר את המושג). לפי חברת Symantec, בשנת 2014 נשלחו מדי יום בממזוצע 28 מיליארד (!) דברי דואר זבל - הרבה, אבל פחות מבשנת 2012: 30 מיליארד. לאור היכולת הקיימת והמוכחת לזהות דואר זבל, שיעור הספאם מדברי הדואר שנשלחים ירד ביוני 2015 ל-49.7%, לראשונה זה יותר מעשור, מתחת ל-50%. ובכל זאת, עדיין מדובר באחת הדרכים הפופולריות לייצר התקפת סייבר.

פישינג (דיוג): פישינג הוא ניסיון לגנוב מידע רגיש על ידי התחזות ברשת האינטרנט. המידע עשוי להיות, בין היתר, שמות משתמש וסיסמאות או פרטים פיננסיים. פישינג מתבצע באמצעות התחזות לגורם לגיטימי המעוניין לקבל את המידע. לרוב שולח הגורם המתחזה הודעה באפליקציית מסרים מיידיים או דואר אלקטרוני בשם אתר אינטרנט מוכר, שבה מתבקש המשתמש ללחוץ על קישור (לינק). לאחר לחיצה על הקישור מגיע המשתמש לאתר מזויף שבו הוא מתבקש להכניס את הפרטים שאותם מבקש המתחזה לגנוב, וכך למעשה מתחילה התקפת סייבר. אחת הדוגמאות המוכרות היא דואר אלקטרוני שכביכול נשלח מפייפאל (Payal) ובו המשתמש מתבקש להיכנס לחשבון שלו ולעדכן את פרטיו. למעשה, פישינג הוא הרחבה של היכולות המאיימות של דואר זבל, ולכן כמוהו נרשמת ירידה בשימוש באמצעי זה: בשנת 2013 מדובר היה במייל אחד מתוך 392 ואילו בשנת 2014 מדובר היה באחד מתוך 954.

אלה הן שלוש הדרכים העיקריות לבצע התקפת סייבר, אך כיוון שהמרחב האינטרנטי הוא כמעט אינסופי, יש גם דרכים נוספות, למשל Botnets, "רועה וירוסים" שכשמו כן הוא: תוכנה השולטת על כמה מחשבים פרוצים בו בזמן (התקפת סייבר שמתחילה כך יכולה להיות הרסנית מאוד); Toolkits, ערכת תוכנות המאפשרות גישה או שליטה מרחוק על מחשב בלי שיתגלו על ידי המשתמש או מערכות האבטחה; ולבסוף, אחת הדרכים העדכניות ביותר, Ransomware, תוכנת כופר, המאפשרת להאקר לנעול את המחשב מרחוק ואז לדרוש תשלום כדי לשחרר אותו. מספר ההתקפות שהחלו כך יותר מהוכפל בשנת 2014: 8.8 מיליון לעומת 4.1 מיליון ב-2013.

הדור הבא: המתקפות נעשות מתוחכמות יותר

יש כיום שיטות תקיפה חדשות הנמצאות בחיתוליהן והן למעשה הדור הבא של התקפות הסייבר. "בשנים האחרונות, חלה עלייה בהתקפות סייבר שהן בעלות תחכום חסר תקדים", נכתב בדוח של בנק אוף אמריקה-מריל לינץ', "וזו הוכחה שלשחקנים בעלי כוונות רעות יש היכולת לפגוע ולשלוט על מיליוני מחשבים השייכים לממשלות, לחברות ולפרטים. הדור הבא של התקפות הסייבר יהיה מאוד מתוחכם". הכוונה היא בעיקר להתקפות שקשה לאתרן והזמן שחולף עד ש"עולים" עליהן רב יותר ולפיכך הנזק שלהן גדול בהרבה. הנה כמה דוגמאות:

התקפות אפס ימים (Zero day): כינוי לשימוש בפרצת אבטחה שלא הייתה ידועה עד כה על ידי תוקפים שונים. המילה "אפס" מתייחסת לכך שמאז פרסומה עברו אפס ימים (כלומר, מדובר באותו יום). לרוב, נהוג בקרב מומחי אבטחה להתריע על פרצה לפני מועד פרסומה בקרב הציבור הרחב, ולאפשר לחברה המתגוננת זמן לחקור ולתקן אותה, ואז להפיץ ללקוחותיה טלאי תיקון לפני שתפורסם. כיוון שבמתקפת אפס ימים מפורסמת פרצה לא מוכרת לשימוש מיידי, אין לה עדיין תיקון ומוצרי אבטחה שונים לא מכירים ולא מזהים אותה. עד לפני כמה שנים, התקפות כאלו היו נדירות אך כעת הן הופכות לאיום משמעותי. לפי Symantec, בחמש התקפות אפס הימים הכי משמעותיות, נדרשו לארגון המותקף 295 יום לסגור את הפרצה (נכון לשנת 2014), וזאת לעומת 19 יום בשנת 2013.

Advanced Persistent Threats (APT): תוצאה נלווית של התקפת אפס ימים היא מה שנקרא היום בעגה המקצועית "איומים מתפתחים עקשניים" - התקפות סייבר שהן הרבה יותר מתוחכמות, הרבה יותר נשלטות על ידי גורם אנושי ואורכות הרבה יותר זמן. התקפות כאלו הן מסוכנות מאוד לא רק בגלל משך הזמן שלהן אלא גם כי הן פועלות בתוך מערכות המידע של המותקף כמו חפרפרת - אוספות מידע רגיש עוד לפני שהן יוצרות נזק. להבדיל מהתקפות סייבר שמתחילות במאלוור, אלו הן התקפות שנשלטות לאורך כל זמן ביצוען על ידי גורם אנושי שמתקשר עם המשתמש ומרמה אותו.

והנה איום ה-APT במספרים: בשנת 2010 נמצאו רק 3 התקפות כאלו ואילו בשנת 2014 כבר מדובר היה ב-53 - פי 18 בתוך חמש שנים. אגב, שימוש בחשבונות מועדפים (Privileged Accounts) - חשבונות עם הרשאה גבוהה המאפשרת גישה למידע רגיש - היא דרך פופולרית להתקפת סייבר מסוג APT.

חברת סייברארק הישראלית מתמחה בניהול וניטור של חשבונות מועדפים כשהמטרה היא למנוע הדלפה של מידע לאדם מחוץ לארגון. בדוח של בנק אוף אמריקה-מריל לינץ', טענה החברה כי הסיכון הטמון בחשבונות מועדפים נובע, בין היתר, מכך שהרבה ארגונים למעשה לא יודעים כמה חשבונות כאלו יש להם. בדרך כלל, לארגונים יש פי 2-4 חשבונות מועדפים ממספר עובדיהם ולחלק לא מבוטל מהחברות שנכללות ברשימת פורצ'ן 100 (100 החברות התעשייתיות הגדולות ביותר בארה"ב) יש מאות עד אלפי, ואפילו מיליוני חשבונות כאלו לנהל.

הטכנולוגיה: מרבה מידע מרבה דאגה

הסיכון בהתקפות סייבר הוא בין היתר פועל יוצא של השתלטות המרחב האינטרנטי על חיינו. לא רק שכמעט לכל אחד יש סמארטפון, טאבלט, מחשב נייד ומחשב נייח, שזה אומר הרבה יותר פרצות אבטחה למשתמש, המעבר לשמירת מידע בענן והחיבור של עוד ועוד מכשירים לרשת ("האינטרנט של הדברים") מגדילים באופן משמעותי את הפוטנציאל להתקפות סייבר.

מחשוב ענן פירושו שירותי מחשוב באמצעות מחשב מרוחק, שהמשתמש מתחבר אליו דרך האינטרנט או בקו תקשורת ייעודי. בענן נמצאים הנתונים והלוגיקה העסקית של מערכות המחשוב בשרתים ובמרכזי מחשבים והם מופעלים מיחידות קצה מרוחקות. למעשה, הענן פוטר את המשתמשים מרכישה וניהול של משאבים ומערכות מחשוב. במקום זאת, הם שוכרים אותם כשירות מספקים. אלא שהעלייה הניכרת באימוץ טכנולוגיות ענן ע"י יחידים וארגונים הגדילה את הפוטנציאל להתקפות סייבר פי 4-10, תלוי בהיקף המידע שנשמר בו, לפי חברת CloudLock המספקת פתרונות סייבר למחשוב ענן. עוד לפי החברה: אחד מכל ארבעה עובדים בארגון מפר מדיניות אבטחת מידע על ידי אחסון מידע רגיש בענן ציבורי.

לפי חברת המחקר Transparency Research, שוק אבטחת הענן הגלובלי צפוי לגדול מ-4.5 מיליארד דולר ב-2014 ל-11.8 מיליארד ד' ב-2022, גידול שנתי ממוצע של 12.8%, נתון שיכול להסביר את הסיכון הגובר באחסון מידע בענן.

ומהענן נעבור ל"אינטרנט של הדברים", שפירושו היכולת לחבר כמעט כל מכשיר אלקטרוני לאינטרנט ולשלוט בו מרחוק - ממזגן ומכונת כביסה בבית ועד ציוד במפעל תעשייתי. זה אומר גידול משמעותי במידע שייווצר ויעובד ברשת. לפי סיסקו, ב-2020, במשק בית ממוצע של 4 אנשים יהיו 50 מכשירים שמחוברים לאינטרנט, לעומת 10 היום. במספרים אבסולוטיים מדובר על 50 מיליארד מכשירים ב-2020 (לעומת 8.7 מיליארד ב-2012), וזה אומר שבעתיד נהיה חשופים לפי 5 פרצות אבטחה.

השוק השחור של התוכנות הזדוניות: 11 מיליארד דולר בשנה

כבר אמרנו שההאקר נמצא תמיד צעד אחד לפני המותקף, ואחת הסיבות לכך היא השילוב בין מוטיבציה גבוהה לעלות נמוכה בביצוע התקפת סייבר. עד כמה העלות נמוכה? ובכן, באינטרנט קיים "שוק שחור" לרכישת כלי התקפה זדוניים, בעיקר תוכנות זדוניות (Darknet). זהו למעשה שוק שנגיש דרך רשת המאפשרת גלישה חופשית באינטרנט ומכונה Tor (ראשי תיבות של The Onion Router, "ניתוב בצל").

מהי בדיוק אותה רשת Tor? מדובר בתוכנת קוד פתוח - קוד המקור שלה פתוח ונגיש לכול והוא חופשי לשימוש, לצפייה, לעריכת שינויים ולהפצה מחודשת. ה-Tor נולדה דווקא במעבדות המחקר של הצי האמריקאי, ומטרתה העיקרית הייתה לאפשר לאנשי הצי לתקשר ביניהם באופן מוצפן. אבל "הדרך לגיהינום רצופה כוונות טובות וזה מה שקרה פה", אומר אבי קשטן, מנכ"ל Sixgill, מחממת הסטארט-אפים של טרה ונצ'רס ביקנעם. "ה-Tor הפכה מכלי שנועד למטרות טובות ו/או למטרות הגנה לכלי שמשמש במקביל למטרות רעות".

לכל מחשב ואתר אינטרנט, נזכיר, יש כתובת IP ייחודית המנתבת את התקשורת ביניהם, כמו ניתוב בין כתובות של בתים ומקומות בעולם האמיתי. הכתובת הזאת היא הדרך המקובלת ביותר לקשר בין פעילות מקוונת לבין זהות של אדם בעולם האמיתי. אבל Tor מסתירה את זהות הגולש באמצעות IP מזויף ומצפינה את התקשורת בין משתמשיה. כך, אפשר לגלוש באינטרנט באופן אנונימי. המושג "ניתוב בצל" מבטא את הרעיון של תקשורת אינטרנט הבנויה שכבות-שכבות, כמו בצל. התקשורת בין שתי "נקודות" (מחשב המשתמש והאתר שאליו הוא גולש) אינה ישירה אל נעשית באמצעות "תחנות ביניים". כל תחנה מקבלת אמצעי פענוח ייחודי ויודעת אך ורק מהי התחנה הבאה בשרשרת, אך לא מהי התחנה הסופית או מהו המקור. התחנות הללו הן למעשה משתמשי Tor המאפשרים למשתמשים אחרים לנתב תעבורה דרך המחשבים שלהם.

הדרך הכי פופולרית להוריד תוכנת Tor היא באמצעות אתר הפרויקט, www.torproject.org. עם הורדת התוכנה, המשתמש מקבל חבילה של כלים והעיקרי שבהם הוא דפדפן אינטרנט מיוחד. מרגע שמתחילים לגלוש בו, הגלישה היא אנונימית. הדפדפן מוחק את כל המידע שנצבר לאורך השימוש בו.

זה המקום להבהיר: רשת Tor אינה המקום שבו מתקיים אותו "שוק שחור" של כלי תקיפה זדוניים, אבל היא התשתית שמאפשרת נגישות לאתרים או פורומים למוזמנים בלבד, שבהם מתבצעות העסקאות, ולכן חשיבותה. לדברי קשטן, קשה מבחינה טכנית למנוע הורדה של תוכנת Tor ולא בטוח שצריך, כי "זו פלטפורמה שיש לה מטרות חיוביות בצד השליליות. זה כמעט כמו לדון בשאלה אם צריך לסגור את האינטרנט". זו תשתית לא רק להאקרים ולפושעים אחרים כמו סוחרי סמים אלא גם כלי לעיתונאים המעוניינים לשוחח באנונימיות עם מקורות, למתנגדי משטר ועוד.

לפי מכון Oxford Internet, רשת Tor נמצאת בשימוש של 750 אלף משתמשים ברחבי העולם מדי יום, ויותר ממחצית מהם ממוקמים באירופה. לא במפתיע, בארה"ב נרשם מספר המשתמשים היומי הממוצע הגבוה ביותר ברשת - יותר מ-126 אלף איש, אך דווקא באיטליה נרשם השיעור הגבוה ביותר ביחס לסך משתמשי האינטרנט: 76 אלף, 20% מבסיס משתמשי האינטרנט היומי באירופה כולה.

ומה בנוגע לישראל? לפי אותו מכון, "Tor פופולרית במיוחד בישראל, שבה יש יותר משתמשי Tor מאשר בהודו בעוד שמספר משתמשי האינטרנט בה הוא פחות מ-4% מזה של הודו". הנה עוד נתון מעניין: Tor פופולרית גם באיראן, שבה יש מספר המשתמשים הגדול ביותר מחוץ לאירופה ולארה"ב.

המחיר של כלי זדוני שנסחר ברשת Tor יכול לנוע בין עשרות בודדות של דולרים לתוכנה זדונית יחסית פשוטה ועד 500 דולר לכלי מתוחכם יותר. לפי אינטל, השוק של מכירת תוכנות זדוניות לצורכי פריצה מגלגל מחזור שנתי של 11 מיליארד דולר עם שיעור גידול שנתי ממוצע של 56% (!).

ויש גם שוק שחור למסחר במידע שנגנב דרך התקפות סייבר: לפי חברת informationisbeautiful, מידע רפואי שאפשר להשתמש בו כדי לקנות תרופות או להגיש תביעות רפואיות מזויפות, יכול להירכש תמורת מינימום של 10 דולרים, ואילו פרטי כרטיס אשראי יכולים להימכר תמורת מקסימום 20 דולר, נכון לשנת 2014. וכמה עולה לרכוש רשימת עוקבים ברשתות חברתיות? בין 2 ל-12 דולרים.

בהערת אגב נאמר שב"שווקים השחורים" הללו מקובל לבצע עסקאות במטבע וירטואלי כמו ביטקוין או על ידי העברות בנקאיות אנונימיות המבוצעות באמצעות "ליברטי ריזרב" (Liberty Reserve), בנק המציע גם הוא מטבע וירטואלי.

היום: התקפת הסייבר השנתית של אנונימוס על ישראל

בשנת 2003, כשקהילת אנונימוס רק החלה את דרכה, לא רבים ציפו שתהפוך לאיום סייבר, מעין האקר בינלאומי חסר כתובת. 13 שנה אחרי, אנונימוס רחוקה מלהיות אנונימית. הקהילה הזאת, שאינה מבוססת רק על משתמשי האינטרנט, ידועה בדרכי פעולתה האנרכיסטיות ופועלת כישות אחת במרחב הסייבר ומחוצה לו (באמצעות פעולות מחאה והפגנות) כדי לקדם את מטרותיה הפוליטיות, החברתיות והכלכליות. האינטרנט מקל על חברי הקהילה לפעול בלי להזדהות וכך גם הפכו התקפות הסייבר לחלק שגרתי מפעולותיה.

הסכסוך הישראלי-פלסטיני שם את מדינת ישראל על הכוונת של אנונימוס, והיום (ה') היא צפויה לבצע את התקפת הסייבר השנתית שלה. יצטרפו אליה שלוש קהילות נוספות: AnonGhost, RedCult ו-Fallaga Team. המתקפה זכתה לכינוי OpIsraHell2016 וסרטון שמודיע על קיומה הצפוי כבר הועלה ליוטיוב. אנשי אנונימוס ועמיתיהם בדרך כלל מנסים להשבית אתרי אינטרנט, למנוע גישה לשירות (מתקפה על מערכת מחשב או על רשת הגורמת להפסקת השירות למשתמש בה) ואף לגנוב מידע ממאגרים מידע.

ייתכן שההתקפה הצפויה תוביל לשיבושים נקודתיים, אך חשוב לומר שבדרך כלל נזקים משמעותיים נגרמים מהתקפות שאינן ידועות מראש. כמובן, זה לא אומר שאין צורך להתכונן למתקפה של אנונימוס, אבל כדאי גם להתייחס אליה בפרופורציות הנכונות.

בכל מקרה, מומלץ גם לארגונים וגם לאנשים פרטיים להתכונן תמיד להתקפות כדי למזער את נזקיהן, וגיא מונרוב, סגן יו"ר האיגוד הישראלי לביקורת ואבטחת מערכות מידע ISACA ישראל, מפרט כיצד לעשות זאת. "כלי ההתקפה נגישים מאוד באינטרנט, וכל ילד שיש לו נגישות למחשב יכול להוריד אותם ואם בא לו - לפרוץ למחשב של השכן מהקומה למטה", הוא מסביר את החשיבות של ההמלצות למשתמש הפרטי.

דרכי התגוננות בארגונים

להקשיח את מערכת ההפעלה של השרתים, של תחנות עבודה חשובות ושל ציוד תקשורת לפי הנחיות היצרן או המלצות לאבטחת מידע.

לבדוק שבכל תחנות העבודה והשרתים עם מערכת הפעלה "חלונות" מותקנים עדכוני האבטחה האחרונים ומותקנת בהם מערכת אנטי-וירוס. כמו כן לבדוק שתאריך החתימות מעודכן לתאריך האחרון.

לוודא שכל הרכיבים במערכת המחשב מעודכנים: הדפדפן, מערכת ההפעלה, תוכנות לקריאת PDF, יישומי JAVA ושאר התוכנות הנפוצות האחרות.

להסיר הרשאות מיותרות במערכות הפעלה ואפליקציות, במיוחד את הרשאות מנהל המערכת (Administrator).

לשנות סיסמאות בתחנות, בשרתים ובציוד תקשורת לסיסמאות מורכבות (14 תווים או יותר) שכוללות: אותיות גדולות וקטנות, ספרות וסימנים מיוחדים. כמו כן, מומלץ להחליף סיסמה בטווח של 30-90 ימים.

להקפיד שלא לפתוח פניות חשודות מגורמים לא מוכרים - קישורים, הורדות וקבצים מצורפים - גם אם נשלחו מגורמים מוכרים אך נראים חשודים ו/או לא צפויים.

להגביל את הגישה לאתרי האינטרנט של הארגון ו/או לארגון עצמו רק מישראל ולכתובות ספציפיות מוכרות בלבד.

לוודא שה"פיירוול" מגן על השרתים ומאפשר רק גישה בפרוטוקולים המתאימים.

לוודא שמותקנת תוכנת אנטי-וירוס מעודכנת.

להדריך ולחנך את העובדים לאבטחת מידע. להגביר את המודעות באופן כללי ובזמן זה במיוחד.

לבדוק שמערך הגיבוי פועל בצורה תקינה. אם אין גיבוי, לבצע כזה ולאחסנו במקום נפרד ומוגן.

לרענן את נוהלי השחזור של הגיבויים המקוריים ולערוך ניסוי מצומצם לשחזור מגיבוי, לבדיקת תקינות הגיבויים.

דרכי התגוננות למשתמשים פרטיים

לוודא שמותקנת תוכנת אנטי-וירוס במחשב. מומלץ לא להסתפק באנטי-וירוס חינמי אלא להתקין תוכנה טובה ויעילה, ולוודא שהיא מעודכנת כל הזמן.

לדאוג לעדכונים השוטפים של מערכת ההפעלה והתוכנות המותקנות במחשב. הדרך הפשוטה לעשות זאת היא לבחור באופציה של עדכון אוטומטי. העדכונים הללו חשובים משום שהם כוללים תיקונים לפרצות אבטחה שמתגלות. בכל פעם שמתגלה פרצת אבטחה, היא נודעת לכול, וזה אומר שכל מי שירצה ינצל אותה עד שהיא תיסגר.

להשתמש בשם משתמש ובסיסמה: רוב המחשבים הביתיים נגישים ללא שני אלו, דבר המקל על האקר להשתלט מרחוק על המחשב הביתי ולהיכנס למידע שיש בו. לכן השתמשו בשם משתמש ובסיסמה מורכבת כדי להיכנס למחשב ואל תתעצלו להמציא סיסמה.

להיות מודעים: רוב התקפות הסייבר מתחילות בשליחת מייל זדוני. אל תהיו תמימים ואל תאמינו שאכן זכיתם באיזשהו פרס כספי או שחבר שלא דיברתם איתו 20 שנה שלח לכם לפתע מייל. אם זה נראה חשוד, אפשר אפילו להרים טלפון כדי לוודא שמדובר בהודעה אמיתית ולא זדונית.

לגבות: חשוב לגבות את המידע שיש לכם במחשב הביתי על דיסק און קי או בחשבון ענן (אף שכדאי לזכור שגם הענן אינו בטוח ב-100%), למקרה שהמחשב שלכם יותקף או יידבק בווירוס.

סוגי ההאקרים

מרחב הסייבר העולמי

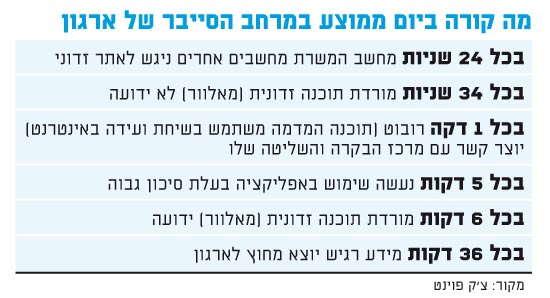

מה קורה ביום ממוצע במרחב הסייבר של ארגון

ממאלוור ועד ספאם: הדרכים הפופולריות לתקוף

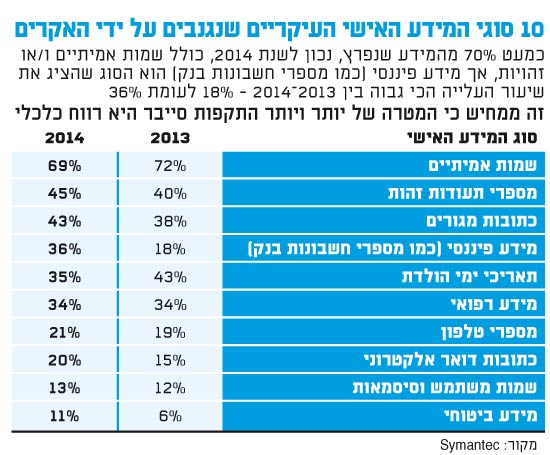

10 סוגי המידע האישי העיקריים שנגנבים על ידי האקרים

שווי של מידע שנגנב / נמכר בשוק השחור ב-2014

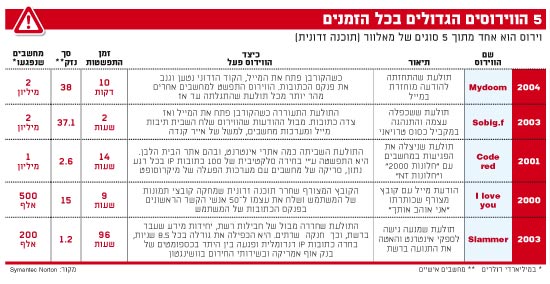

5 הווירוסים הגדולים בכל הזמנים