אוגוסט 2020, יום שישי, 12:00. דורון הדר, לשעבר ראש צוות המו"מ המטכ"לי וכיום בעלי חברת קריטיקל אימפקט, המתמחה בניהול אירועי סייבר, מתארגן לשנת צהריים. אלא שאז הטלפון מצלצל. על הקו סוכן הביטוח עידן עם הבשורה: בית השקעות מוכר נמצא תחת מתקפה. העובדים שהגיעו למשרדים בבוקר גילו שהמחשבים שלהם הוצפנו, כשנתקלו בתמונות של מנעולים על המסכים ולא הצליחו להיכנס אליהם.

בינתיים החברה קיבלה גם מייל כופרה שנפתח במילים "מזל טוב, הרשת שלך וכל המידע שלך - מחשבים, שרתים, קבצים, אפליקציות, דאטה בייס - הוצפנו בהצלחה", והחלק החשוב: דרישה ל־70 ביטקוין, כלומר כ־1.26 מיליון דולר (לפי ערך הביטקוין אז). "שים לב", נכתב, "ההצעה תקפה עד מחר בלבד. אם לא תשלם, סכום הכופר הנדרש יוכפל". המייל נחתם על ידי קבוצת ההאקרים Pay2Key, שמוכרת ככזו שעושה שימוש בנוזקת כופר מתוחכמת ומהירה, הגורמת להצפנת רשתות ארגוניות שלמות במהירות רבה.

משרדי בית ההשקעות, שבדרך כלל כמעט ריקים בימי שישי, התמלאו במהירות: אנשי ה־IT מנסים לפצח מאיפה נכנסו התוקפים ואם ניתן לבלום אותם בכלים טכנולוגיים. המבטים המוטרדים לא מבשרים טובות.

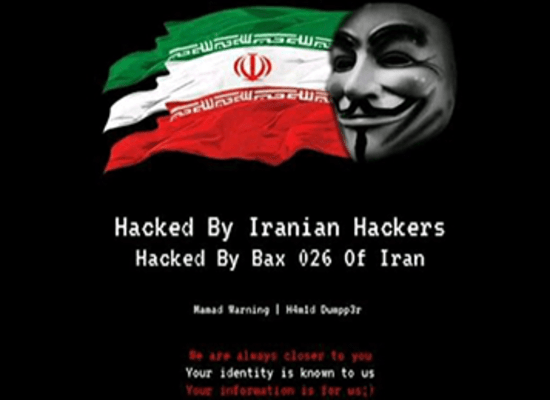

מתקפת סייבר איראנית / צילום: צילום מסך

ב־12:30 חדר ההנהלה כבר מלא. יושבים בו סוכן הביטוח עידן, מנכ"ל בית ההשקעות, מנהל אבטחת המידע, היועצת המשפטית, הדובר ועוד כמה חברי הנהלה. צוות המשא ומתן בראשות דורון הדר נכנס, ומיד נורות לאוויר שאלות: כמה שרתים ומחשבים הוצפנו, מה מצב הגיבויים, מאיפה חדרו התוקפים, האם יצא מידע מהארגון, מהן חובות הדיווח. "השאלה המרכזית שמטרידה את המנכ"ל היא אם אפשר לסיים את האירוע הזה בסוף השבוע", מספר הדר. "מה קורה ביום ראשון? אפשר להחזיר את העובדים?", הוא שואל. "מבחינתו כל דקה שחולפת היא נצח". אבל אף אחד עוד לא יודע כלום.

"בשלבים הללו של מתקפות סייבר הבלבול וההיסטריה שולטים", מספר הדר. "לא פעם שמעתי מהמנכ"ל את המשפט 'אני מרגיש שהאדמה נשמטת לי מתחת לרגליים'. תמונת המודיעין חסרה. יש חוסר ודאות משתק. הגזרה העסקית בלחץ. בגזרה הטכנולוגית יש המון עבודה. בגזרה המשפטית כולם מתעסקים בשאלות על חובת הדיווח".

לאחר שלושה ימים אינטנסיביים, חילופי 90 מיילים בין התוקפים לצוות המשא ומתן ותשלום כופר של 504 אלף דולר (28 ביטקוין) האירוע בא על סיומו. בראשון בצהריים - למשאלת לבו של המנכ"ל - העובדים חזרו למשרדים.

"מבינים את הדרישות ופתוחים לדיאלוג"

אבל לא לכל חברה שמותקפת יש כזה "מזל". חלק מאירועי הסייבר נמשכים ימים ארוכים ואף שבועות ומסתיימים בתשלומי כופר גבוהים.

באחת המתקפות שהדר היה מעורב בהן מצא ה־CFO של החברה בתיבה שלו מייל בנוסח הבא: "שלום, הורדנו 250 ג'יגה מהמידע שלך. אם נגיע להסכם הדברים הבאים יקרו - נשלח קובץ לווינדוז שיסיר את ההצפנה מכל הקבצים שלך, נספק לך רשימה של כל פרצות האבטחה של החברה שלך ואיך לתקן אותן, נמחק באופן מאובטח את כל הקבצים ונבטיח שלא ייעשה בהם שימוש", ועוד כמה הבטחות - כולן בתנאי שישלם את הכופר: 2.5 מיליון דולר בביטקוין. התוקפים גם משתפים חלק מהקבצים שהשתלטו עליהם כהוכחה שהם "לא מבלפים".

כעת תפוח האדמה הלוהט עובר למגרש של החברה ומנהלי המשא ומתן שהיא בוחרת שינהלו עבורה את המשבר. המטרה העיקרית היא לברר מה יש לתוקף, כמה הוא מאיים על החברה ואם הוא פתוח למשא ומתן. הם עושים זאת באמצעות יצירת מערכת יחסים איתו. המייל הראשון שנשלח אליו קצר: "שלום, שמי XXX, ואני ה־CEO של החברה. אנחנו מבינים את הדרישות שלך ופתוחים לדיאלוג". מאחורי המקלדת נמצא בפועל מנהל משא ומתן מיומן, אבל מול התוקפים ניצב לכאורה ה־CEO הלחוץ, שאומר לתוקף שהוא לא בטוח שיוכל לשכנע את הדירקטוריון לשלם סכום גבוה כל כך.

עם חילופי המיילים והזמן שעובר היחסים בין התוקף למותקף מתהדקים לכאורה, וגם סכום הכופר פוחת - כ־1.1 מיליון דולר במקום 2.5 מיליון. "צהריים טובים, סליחה על התגובה המאוחרת", כותב מנהל המשא ומתן בנימוס ביום השני למתקפה. "תודה על המחויבות לתהליך ועל העבודה איתי למציאת פתרונות. אני מקווה שאתה מאמין לי כשאני אומר שהדירקטוריון שלנו מודאג מאוד מתשלום סכום גדול כזה. כמובן, בשביל זה מנהלים משא ומתן. לכן אני מנסה להגיע איתך להסכמה.

"אם כבר מדברים, הבנתי שאני לא יודע/ת שום דבר עליך. אני אשמח אם אחרי כל כך הרבה שעות יחד תסכים לחלוק איתי משהו בתחום הזה".

עוד מבקש המותקף לקבל "בטוחות" לכך שאם הוא ישלם את הכסף התקיפה אכן תסתיים. "אני רוצה גם להדגיש שלפחות לדעתי הסיכון עבורך אם העסקה תשתבש קטן משמעותית מהסיכון עבורנו אם לא תשלים אותה. בעקבות זאת חשוב לי גם שתתחייב שאתה או השותפים שלך לעולם לא תתקפו את החברה שלנו שוב".

לבסוף המותקף מעז לבקש שצד שלישי יהיה אמון על הכסף של הכופר כדי לוודא שההאקרים עומדים במחויבות שלהם. "מישהו מצוות המחשוב שלנו דיבר על שימוש בצד ג'. אני לא לגמרי מבין מה זה אומר, אבל האם זה משהו שיכול לעזור לנו להתקדם? כי אני אשמח להמשיך הלאה", הוא כותב. התוקף מצדו עונה: "ברכות! אין אפשרות לשימוש בצד ג' מבחינתנו, כי אנחנו פושעים ולצד ג' לא תהיה מחויבות לשלם לנו אחרי שתקבלו את השירות. אפילו אם הייתה אפשרות, לא היינו מסכימים לה".

בשלב הזה התוקף מבקש להזכיר לנתקף את הנסיבות: "נדמה שאתה מתייחס לעניין כמהלך עסקי רגיל - אבל זה לא. אנחנו מציבים דרישות ואתה בוחר להסכים להן או לסבול את התוצאות. לא נמשיך לנהל משא ומתן על העסקה שהצענו עד ש־1.1 מיליון דולר בביטקוין ישולמו. אנחנו גם דורשים שתעדכן אותנו בהתקדמות על בסיס יומיומי. הממונים עליי מתעצבנים מהגישה שלך, אחרי שהם הציעו לך את העסקה הנעימה ביותר שיכלו. הם החליטו שאם ההצעה לא תתקבל עד יום רביעי - המידע יודלף בחלקים וההנחות והוויתורים ירדו מהשולחן".

לאחר עשרה ימים, מסכם הדר, הסתיים האירוע בעסקה של כמיליון דולר. ויש גם מקרים גרועים יותר: "המשא ומתן הכי ארוך שלנו היה 25 ימים", הוא אומר.

אחד מחמישה עסקים בישראל

בשנת 2021 התקבלו במוקד החירום של מערך הסייבר הלאומי 12,739 פניות מאזרחים וארגונים שהתבררו כאירועי סייבר או ניסיונות תקיפה, ומבחינה סטטיסטית מדובר באחד מתוך חמישה עסקים בישראל. זאת בהשוואה לכ־9,000 דיווחים ב־2020. בשנה החולפת אחד מכל 30 עסקים דיווח כי ספג פגיעה או נזק בעקבות אירוע כזה, וכ־1,320 אירועים הוגדרו "חמורים" או בעלי "פוטנציאל לאירוע חמור". המגזרים שהיו במוקד העניין לתקיפות: אקדמיה, בריאות, פיננסים, תחבורה, ממשל, טכנולוגיה, תיירות וצווארון לבן.

בין התקיפות המתוקשרות שקרו לאחרונה בישראל הייתה ההשתלטות על בית החולים הלל יפה בחדרה, שסווגה על ידי מערך הסייבר כאירוע משבר לאומי וגרמה לחשש אמיתי להמשך התפקוד התקין של הארגון. אחריה ניסו האקרים לתקוף תשעה בתי חולים נוספים, בהם וולפסון, ברזילי ושיבא, במתקפה משולבת.

בשנה האחרונה בלטה גם המתקפה על חברת הביטוח שירביט, שהובילה לדליפה של מידע אישי רב של מבוטחיה, וההשתלטות על מערכת המחשוב של קבוצת גולד בונד, המפעילה מסוף מטענים ומחסנים בנמל אשדוד ומחזיקה במספנות ישראל.

לאירועים אלה מתווספות מתקפות מהשנתיים האחרונות שיוחסו לקבוצות איראניות. האחת מאפריל 2020 נגד תשתית המים והביוב בישראל והשנייה מנובמבר האחרון נגד חברת סייברסרב, שאחראית לאתרים של חברות ישראליות רבות כמו כביש חוצה ישראל, דן וקווים, דלתא גליל, ניופאן ואתר ההיכרויות אטרף. זמן קצר לאחר מכן החלה קבוצת ההאקרים שלקחה עליה אחריות, Black Shadow, לפרסם מידע אישי על עשרות אלפי ישראלים.

"תקיפת סייבר שמתבצעת על ידי אדם אחד, אפילו נער, יכולה לגרום נזק שטייסת שלמה של מטוסי F35 לא תגרום", אומר עמיר רפפורט, בעלי חברת סייברטק, המקיימת אירועי סייבר בכל העולם. "זה חוסר הסימטריה של העולם הזה, גם ברמה הכלכלית וגם ברמה המדינתית".

עמיר רפפורט / צילום: איל יצהר

המניעים למתקפות סייבר רבים - מבצע כסף, דרך אג'נדה חברתית או פוליטית ועד אמצעי לחץ לשחרור אסירים. מבין אלה, אומר רפפורט, התחזק מאוד בשנים האחרונות המניע הלאומי־פוליטי. "זו תופעה חדשה - פשיעה בחסות המדינה. יש היום עירוב בין מניעים לאומיים לבין פשיעות סייבר, ויש היום פשיעת סייבר מגובה מדינה. למשל, אומרים שהמון האקרים רוסים לא באמת נתקלים בהתנגדות מצד המדינה שלהם כל עוד מבחינתה הפעולה שלהם מחלישה את הכלכלה האמריקאית ואת החברה האמריקאי. כך גם סין וקוריאה הצפונית, שהאקרים ממנה תוקפים ללא הרף את קוריאה הדרומית ומדינות אחרות. כל עוד מדובר בפשיעה שהקורבנות שלה הם תושבי המדינה היריבה - מדינת התוקפים לא פועלת לסכל את זה".

התופעה הזאת שמה את הסייבר על מפת העולם. "העולם שפעם היה מחולק גיאופוליטית לפי בריתות, מטוסים וגבולות משותפים מחולק היום לפי סייבר", אומר רפפורט. "הוא הפך להיות גורם דיפלומטי מהמעלה הראשונה".

אז המדינות הופכות להיות התוקף? המניע הוא לא כסף?

"גם אם מבצעים את התקיפה עבריינים, הרבה פעמים יש להם אינטרסים אחרים. למשל, בשנתיים האחרונות פורסם רצף של מתקפות סייבר בין ישראל ואיראן. זה התחיל בניסיון של האיראנים להשתלט על מתקני המים של ישראל באמצעות שינוי מינון הכלור וסיכון האזרחים בכך". כפעולת תגמול, כך פורסם, תקפה ישראל נמלים באיראן.

"יש עלייה חדה מאוד בהשתלטויות העוינות על חברות ישראליות. כשאנשים מקטרים שהתקפות הסייבר נגד חברות ישראליות מקורן באיראן וזה לא רק כלכלי, אז יש בזה גרעין של אמת, באנדרסטייטמנט. מתנהלת מלחמת סייבר אינטנסיבית מאוד בין שתי המדינות".

80% מהמשלמים יותקפו שוב

בשבוע הבא יתקיים בתל אביב כנס סייברטק גלובל, שבו ישתתפו מומחים בינלאומיים בתחום, חברות וסטארט־אפים וכן נציגי ממשלות, אוניברסיטאות וגופי השקעה. נושא השיחה המרכזית יהיה התחזית כי ההתקפות הבאות יהיו קשות יותר ומתוחכמות יותר. "בכל שנה ההתקפות עולות מדרגה בתחכום, וזה ימשיך לעלות", אומר רפפורט. "עוד לא ראינו כלום, עד עכשיו ראינו בסייבר רק את הקדימון".

זו נבואת זעם מטרידה.

"הסייבר משנה את העולם לטובה ובמהירות. ממש בקרוב המכוניות, המטוסים, כל שירותי הבריאות, היכולת לחזות מחלות, הכסף שלנו - הכול יהיה תלוי בממד הסייבר. פעם נסענו במכונית עם מנוע והיו לנו חוקי תנועה, אבל היום הרכב תלוי בחיישנים ובכרטיס חכם. בשיבוש סייבר אתה יכול להשבית את החשמל באלפי מכוניות. זו מהפכה גלובלית, מואצת, מסחררת. העולם משתנה, כל זירה בעולם משתנה. נהוג לומר שכל הפשיעה של פעם, השודדים עם כובע הגרב וכו', זה אפילו לא יום אחד של פשיעת סייבר".

לדברי הדר, התופעה תלך ותתרחב באופן שקשה לנו לצפות גם משום שהיום איננו מודעים לממדים האמיתיים שלה, ואירועי הסייבר המדווחים וכלולים בסטטיסטיקה הם רק קצה הקרחון. "יש עשרות אירועים שלא מדווחים בכל שנה. וזה רק מה שאני מכיר", הוא אומר. בסקר ביטחון אישי של הלמ"ס לשנת 2020 עלה כי 91% מנפגעי העבירות המקוונות אינם מדווחים על העבירה לרשויות האכיפה. הסיבה לכך: החברות מעדיפות לא ליידע אף אחד ולסיים את הסיפור במהירות. "רוב האירועים שלנו מסתיימים בתשלום כופר", אומר הדר. "ב־90% הגענו לעסקה עם סכום שמשקף 65% חיסכון מהדרישה המקורית. בסופו של דבר בכל יום שבו העסק לא עובד אני מפסיד כסף, וזה בלי קשר לנזק למוניטין ולערך המניה שיורד. אז אין ספק שהתשלום לתוקף זול עשרות מונים מההשלכות האחרות".

אבל זה מעודד את התוקפים להמשיך בשלהם.

"צמצום של הארגונים המשלמים כופר יחייב את התוקפים לפתח מנופי לחץ נוספים כדי לייצר לארגון מחיר הפסד גדול יותר, ולאו דווקא יגרום להם לנטוש את דרך הסחיטה והפשע".

כששומעים את הטענות האלה התפיסה שעדיף לשלם אולי מובנת, אך אסור לשכוח שהיא גם עלולה להפוך את החברה לקורבן חוזר. "80% מהחברות שמשלמות מותקפות פעם נוספת", אומר אור שיין, ראש האגף המנהל את אירועי הסייבר במערך הסייבר הלאומי. "אתה נכנס לפול המשלמים בדארקנט, וכולם שם יודעים שאתה גוף משלם ושווה לתקוף אותך".

זה מעגל שמזין את עצמו - היועצים מייעצים, המנכ"ל משלם, התוקף מרוויח, אז יש מוטיבציה להאקר הבא לתקוף כי הוא יודע שתשלם.

"אחרי שהותקפת פעם אחת אתה אמור ללמוד לגבות את המערכות שלך ולשמור עליהן", אומר רפפורט. "מלבד זאת, יש כל כך הרבה תקיפות שלא נראה שחסרה עבודה לשום יועץ ולשום מומחה משא ומתן. התעשייה לא מייצרת את המתקפות, היא נדרשת כי יש תקיפות".

מנהלי המשא ומתן עם תוקפי הסייבר הם רק חלק מתעשייה שמתפתחת בימים אלה סביב התופעה. לדברי רפפורט, "מדובר בתעשייה שגדלה במהירות מסחררת, ובה קמים גופים שמציעים טיפול כולל וסיוע למנהלים בהתמודדות עם התקפות כופרה - שהן המגפה של עולם הסייבר. ניהול משא ומתן מול התוקפים הוא חלק מההתמחות, אבל יש בהם גם מומחים משפטיים, עורכי דין ויועצי תקשורת. אחרי שההתקפה קרתה הידע בסייבר פחות רלוונטי, יותר חשוב הנושא התדמיתי, המשפטי, איך אתה מודיע ללקוחות, לרשויות וכדומה".

חברת החשמל: לאחרונה כל חריגה מקפיצה

אבל יש מתקפות סייבר שבהן המשא ומתן בכלל לא נדרש. כך למשל אומרים בחברת החשמל, שם מרבית האירועים מכוונים לפגיעה ממשית במערכות עצמן. "במהלך השנים עברנו כמה אירועי תקיפה. הצלחנו להתגבר עליהם אבל לא שילמנו כופר מעולם - פשוט כי לא קיבלנו דרישות כופר", מסביר יוסי שנק, ראש מערך הסייבר של חברת החשמל. "החשש המרכזי של תעשיות קריטיות כמו שלנו הוא פגיעה במערכות התפעוליות, במערכות שמספקות את המוצר המרכזי, במקרה שלנו זה החשמל, ויש כל הזמן ניסיונות לגרום נזק למערכות האספקה שלו".

יוסי שנק / צילום: איל יצהר

הבדל נוסף בסוג המתקפות הזה הוא שלעתים החברה כלל לא מודעת לאירוע עד שלב יחסית מאוחר, לעתים מאוחר מדי. "באירועים בסגנון כופרה יש פעולה שמעבירה את המסר - אם זה מייל עם דרישת תשלום או הודעה במחשבים של הארגון. אבל אירועים שבהם לתוקף אין רצון לנהל משא ומתן - מגלים אותם באמצעות כל מיני אנליזות שעושים במערכות בצורה שוטפת ואמורות לזהות כשקורה משהו חריג".

באחד המקרים, מספר שנק, "הבנו שמשהו לא תקין כשחלק מהעובדים בסביבה התפעולית החלו לחוות ניתוקים במחשבים". תופעה של ניתוק או בעיות להתחבר מהמחשב בבית למערכת היא לא חריגה, ובדרך כלל מתבררת כתקלה טכנית. אבל בשנים האחרונות כל חריגה כזאת מקפיצה את מערך הסייבר של חברת החשמל. "ברגע שהדבר הזה התחיל חדר בקרת הסייבר שלנו התייחס לזה כאירוע פוטנציאלי. התופעה התפשטה במחשבים בצורה מהירה. הגיעו יותר ויותר תלונות מאותו האזור על התנתקויות וחוסר יכולת להתחבר". בשלב הזה כל הנורות האדומות נדלקו. "מיד התחלנו לפעול לפי פרוצדורה שמבודדת את האזור, כך שזה לא יתפשט ליתר חלקי החברה". שעה לאחר תחילת האירוע האזור התפעולי כבר הרגיש בודד וצוות התגובה המיידי, שמנהל את אירועי הסייבר, נכנס לפעולה.

"לקח שעתיים לגלות שהמחשבים זוהמו בשל מזיק מתוחכם מאוד שחדר לאחד מהם", מספר שנק. "התכונה הייחודית שלו הייתה שהוא משנה את המאפיינים שלו תוך כדי אורך החיים שלו. גם אם זיהית אותו בנקודת זמן ואתה יודע איך להתמודד איתו, אחרי כמה דקות או אפילו שניות, מה שזיהית כבר לא רלוונטי".

מה הנזק שנגרם מהמתקפה?

"אחרי 30 שעות המערכות חזרו לשגרה. במקרה הזה הנזק לא היה כספי, כי ההתקפה לא התקדמה כפי שההאקרים תכננו. אם היא הייתה מצליחה, היא הייתה משביתה לנו את המערכת התפעולית, והנזק היה במיליונים, וזה בלי קשר לאספקת החשמל".

הציבור צריך לחשוש ממתקפה שתשבית את מערכות החשמל בישראל?

"אף אחד לא יכול לדעת ב-1000% שלא ניתן לתקוף אותו. אנחנו רק יכולים להבטיח שהיכולות של חברת החשמל להגן על עצמה גבוהות מאוד".

מנתוני חברת החשמל עולה כי בשנת 2019 היו 11 אלף התקפות סייבר בדקה.

"כמות ההתקפות והניסיונות גדולה מאוד והיום יש אפילו יותר. אבל זה הרבה מעבר למספרים: רמת התחכום וההצלחה של ההתקפות בשנתיים האחרונות עלתה בצורה מדהימה".

לתקוף דרך מדפסת או עכבר

ארגונים רבים סבורים שהדרך להגן על עצמם מפני השתלטות עוינת היא להשתמש במנגנוני אבטחה משמעותיים עבור המערכות הרגישות ביותר שלהם ולזנוח את האזורים הפחות רגישים, משום שהן חייבות לתעדף, כלכלית ותפעולית, את ההשקעה בהגנה.

אולם הבעיה היא שגם התוקפים כבר מבינים את זה. "אי אפשר להוציא שום דבר מהכלל כי היום יודעים לתקוף דרך מצלמות אבטחה, מדפסות, עכברים ומקלדות, שמתחברים באופן אלחוטי למערכות מחשבים. אין מקום שלא חשוף", מסביר שנק. "התפיסה שאפשר לדלג על חלקים שלמים בארגון כי הם לא קריטיים היא לא נכונה. בשדה תעופה בארצות הברית נגרמה הפסקת חשמל בעקבות התקפת סייבר שהתחילה דרך מצלמות האבטחה שמחוברות לאינטרנט. הן לא נחשבו כמשהו קריטי לעולם התעופה".

לעו"ד יובל ששון, מומחה סייבר ממשרד עורכי הדין מיתר ומי שליווה כמה אירועים מתוקשרים, בהם המתקפה על אתר אטרף הלהט"בי בנובמבר האחרון, יש כמה הצעות להיערכות להשתלטות כזו ולהתמודדות איתה. "קודם כל לאירועים האלה יש נטייה להתקיים בערבי חג או בסופי שבוע, כי התוקפים מעריכים שאז המשרדים ריקים ויותר קל לבצע את הפריצה לפני שמזהים אותה".

יובל ששון עו''ד / צילום: אייל פישר

אחת הבעיות העיקריות באירועים כאלה, לדעתו, היא שמנהלים נכנסים להיסטריה ומאבדים את עצמם. "מי שעובר אירוע סייבר נמצא במלחמה וצריך לתעדף במה לטפל ומתי, וכשמתחיל האירוע לא לאבד את עצמו בתוכו. אחד הדברים שקורים הוא שאנשים - המנכ"לים ואנשי המחשוב וכדומה - לא ישנים, ואז אחרי שלושה ימים הם מתמוטטים. חשוב לשמור על קור רוח".

איך שומרים על קור רוח כשיש סכנה להפסד של מיליונים, ללקוחות או למידע רגיש.

"זה בדיוק המקום לשמור על קור רוח. הנזקים יכולים להיות אדירים אבל מי שינהל את האירוע חייב לעשות את זה באופן מיטבי. הסוד היום הוא להיות מוכן מראש לאירוע שיבוא, כי הוא יבוא, ולהתכונן ממש כמו למלחמה".