יום אחד, באוקטובר 2021, גילה צוות בית החולים הלל יפה שהגישה למערכות המידע שלו חסומה. זו לא הייתה תקלה טכנית, אלא פריצה של דורשי כופר. בית החולים לא שילם את הכופר, אך המתקפה יצרה נזק שנאמד בדיעבד בכ־36 מיליון שקל.

ההתקפה חייבה את בית החולים להעמיד במהירות מערכות מחשוב חלופיות, ועד שהדבר נעשה, נדרש רישום ידני של המידע הרפואי (למרבה המזל, עוד יש במערכת מי שזוכר איך עושים את זה). אמנם המערכות החיוניות של בית החולים לא נפגעו, אך חלק מהניתוחים והטיפולים נדחו עד שתתברר עוצמת המכה. לקח לבית החולים כחודש לחזור לפעילות ממוחשבת מלאה, ועוד חודשים נוספים להשיב את מלוא היכולות שאבדו. זו נחשבת התאוששות מהירה אחרי אירוע כזה, אבל עדיין מדובר בטראומה לבית החולים, ולאירוע מכונן במערכת הבריאות כולה.

"כל מי שעוסק בסייבר רפואי היום בישראל מספר שהיה מעורב בהתאוששות מאירוע הלל יפה", אומר בספק שעשוע מנהל מערכות מידע בבית חולים אחר. "זה כאילו אמרת על הנשק שלך: נוסה בקרב בסכסוך הישראלי־פלסטיני".

האירוע הזה קיבל תשומת לב רבה, אבל מדובר בקצה קרחון בלבד. בשנים האחרונות חוו מערכות בריאות בצרפת, גרמניה, בריטניה ואירלנד שורה של התקפות גדולות ששיבשו את פעילות בתי החולים בהן. בישראל מתרחשות מאות אלפי התקפות על מערכת הבריאות בחודש. בינתיים, עוד לא הייתה מתקפה שיצרה נזק רב כל כך כמו בהלל יפה, אם כי ביולי 2021 שובשה פעילות אתרים של כמה בתי חולים.

"על מערכת הבריאות היו עוד התקפות, אם כי בסדרי גודל קטנים יותר, שלא הגיעו לתקשורת", מספר גורם במערכת הבריאות. "כל בית חולים לא רוצה לפרסם שהתקיפו אותו, מתוך תפיסה שאם יתקיפו אותי מספיק, בסופו של דבר משהו יצליח. נהוג לא לדבר על המתקפות, כדי לא לשדר שאנחנו פגיעים. זה מושך אש".

השבוע קיבלנו תזכורת לפגיעות של מערכות מהסוג הזה, כשהאקרים דרשו כופר תמורת שחרור מידע אישי שנלקח ממחשבי הטכניון. אמנם לא מדובר בארגון רפואי, אך העקרונות המנחים במתקפה כזאת הם דומים.

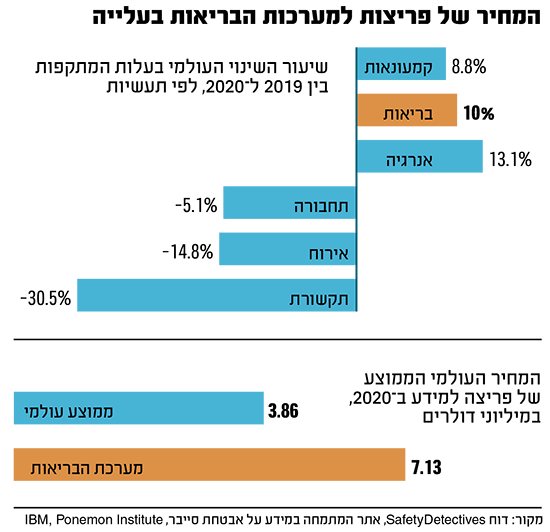

מאות דולרים לרשומה רפואית

התוקפים של מערכות בריאות נחלקים לשלושה סוגים עיקריים, אומר גל גנאינסקי, ראש קבוצת האבטחה של תאגיד פיליפס העולמי. סוג אחד הם תוקפים הפועלים בתיאום עם מוסדות המדינה שלהם, למטרות טרור או גניבת סודות טכנולוגיים. "הם יכולים להיכנס למערכות דרך שותפים שלנו באותה מדינה, או דרך האקדמיה, שאנחנו עובדים איתה. בתרבויות מסוימות זה נחשב פטריוטי. אנחנו בקשר עם הממשלות ומפעילים את הלחץ שלנו כדי שהמהלכים הללו ייעצרו. אנחנו חייבים לנהל את הסיכון הזה, מתוך הבנה שחלק מהסודות שלנו ידלפו, אבל אנחנו מתחדשים טכנולוגית כל הזמן, אז הפגיעה מגניבת הסודות היא עד גבול מסוים".

אחד החששות הגדולים הוא מבניית בנק מטרות אצל גורמים רפואיים שיותקפו בזמן קונפליקט. "לאיראנים, נניח, יש אינטרס לשבת בתוך השרתים במשך שנים, וביום פקודה לתקוף את המכשור הרפואי", אומר רן הראל, מנהל מחלקת מוצר בחברת הסייבר Semperis ישראל.

הסוג הנפוץ יותר של מתקפות הוא כלכלי. "ההאקרים מתנהלים כמו חברת הייטק לכל דבר", אומר עמוס בנצור, שותף וראש פרקטיקת פארמה מערכות בריאות ורגולציה בפירמת עורכי הדין שבולת ושות'. "הם באים בבוקר למשרדים מעוצבים ומנסים לשדר אמינות ומהוגנות, כי זה מה שנותן לחברה המותקפת את האמון שאם היא תשלם את הכופר המידע באמת יוחזר אליה". ההאקרים, הוא אומר, הם בדרך כלל "ילדים שרוצים כסף", אבל מאחורי החברות עומדים ארגוני פשע.

"קל להם יותר לבקש כופר מאשר לגנוב ולמכור את המידע", מוסיף הראל, "כי כך הם לא צריכים למצוא למי למכור אותו". אך גם מכירת מידע רפואי היא עסק אטרקטיבי: כמה מאות דולרים לרשומה.

רן הראל / צילום: SEMPERIS

קבוצה שלישית של האקרים היא אקטיביסטים ואנשים ממורמרים בארגונים. אלה התקפות נדירות יותר, אבל עלולות להיות קטלניות יותר. התשובה להן היא לבחור היטב את העובדים, ומידור הרשאות.

מה קורה כשיש התקפה? מותר לשלם את הכופר?

גנאינסקי: "בעבר ארגונים נטו לשלם את הכופר מיד. היום משלמים פחות, והרגולטור ממליץ לא לשלם, אבל למיטב הבנתי זה גם לא אסור. מי שמשלם הוא לרוב זה שאין לו גיבוי או תוכנית התאוששות טובה, ולכן תשלום עלול לפגוע במוניטין של המוסד".

בנצור: "זו סוגיה מעניינת ולא ברורה. הרי אסור לשלם לארגוני טרור, ולא לקחת חלק בהלבנת הון".

בעיית האבטחה של הסטארט־אפים

עד היום לא התרחשה תקיפה של מכשור רפואי הנמצא בתוך גופו של מטופל, אבל היו פריצות להוכחת יכולת כזאת, והיא אכן קיימת. האחריות להגנה על מכשור רפואי נחלקת בין היצרניות לבתי החולים שמשתמשים בו.

בישראל אין צורך להוכיח עמידות של מכשיר בפני התקפות סייבר כדי לשווקו, אך בית החולים מחויב לרכוש מכשור רפואי לפי הנחיות בטיחות הסייבר של משרד הבריאות. דוח מבקר המדינה לעניין בטיחות סייבר במערכת הבריאות שפורסם ב־2022 המליץ שגם אישור מכשור רפואי לשיווק בישראל יחייב עמידה בתקני בטיחות סייבר.

בארה"ב, כבר יש כמה נוהלים שחובה לעמוד בהם, כמו יצירת "עץ מוצר" (Software bill of materials), המגדיר מהיכן נרכש כל רכיב תוכנה למוצר. לדברי סלבה ברונפמן, מנכ"ל חברת סייבלום מקבוצת LG, הפועלת בתחום הערכת סיכוני סייבר במכשירים, ה־FDA לא מדבר על רכיבי בטיחות ספציפיים אלא על תהליכים. "האם יש לך תהליכי התאוששות מהשבתה? האם יש הפרדה בין המכשיר לבין המידע שנשמר בו? האם יש לך תהליכי ניטור קבועים של המכשיר?".

השינויים בתחום הם מהירים, ומפתחי מכשור רפואי שיוצאים לדרך היום כנראה יעמדו ברגולציה מחמירה יותר כשיגיעו לשוק. אבל לחברות צעירות עם מעט עובדים, קשה להקצות משאבים לתחום הסייבר. "חברות המכשור הרפואי לא מספיק מודעות לעניין, כי לא עליהן מתבצעת ההתקפה", אומר בנצור.

"כשאנחנו בוחנים סטארט־אפים לרכישה, או עובדים איתם כספקים, אנחנו תמיד רואים חוסרים מדהימים בתחום הזה", אומר גנאינסקי. "זה צפוי, אבל זו בעיה. היו עסקאות רכישה שבוטלו מהסיבה הזאת. אפשרות אחרת היא שאנחנו נשקיע את ההון הדרוש להביא את הסטארט־אפ למצב ראוי, אבל זה יכול לבוא על חשבון הסכום שהסטארט־אפ יקבל בעסקה".

דירק דה וויט, ראש תחום אבטחת מוצרים בפיליפס, מוסיף: "אנשי הסטארט-אפ לא תמיד רגילים לכל הבירוקרטיה הזו ולפעמים זה אפילו יכול לגרום להם לעזוב".

בסקר שערכה חברת אבטחת הסייבר סייבלום, ל־75% מחברות המכשור הרפואי, גדולות וקטנות כאחד, לא היה חבר הנהלה בכירה האחראי על אבטחת הסייבר. רק 46% מהמשיבים אמרו שהם מצליחים לציית לכל תקנות האבטחה של מינהל המזון והתרופות האמריקאי. 99% מהחברות הגדילו השנה את תקציב אבטחת המכשירים שלהם, ובכל זאת 79% אומרים שמהירות היציאה לשוק חשובה יותר מאבטחה. 39% אמרו שהם היום מגיבים לאיומי אבטחה ואינם פרואקטיביים מספיק בהגנה.

מה צריך לעשות מיד כשמקימים את החברה?

גנאינסקי: "למנות אדם אחד שזה התפקיד שלו, ויש לו ניסיון ספציפי בהגנה על מכשור רפואי, או לכל הפחות על מכשור, לא רק על רשתות".

ברונפמן: "אפשר יחסית בזול ליישם תהליכי תיעוד, כמו לשמור את רשימת רכיבי התוכנה, להעמיד תהליכי אבטחה. לא צריך להראות שהמכשיר בלתי פריץ אלא שיש לך את התהליך להגן עליו. אם לא בנית את התהליך יחד עם המכשיר, הרבה יותר קשה לעשות את זה אחר כך".

מה אתם עושים שכדאי גם לחברות מכשור רפואי אחרות לעשות?

דה וויט: "אנחנו מעסיקים האקרים 'טובים' שמחפשים את נקודות החולשה שלנו, וגם משתפים פעולה עם גורמים שעושים את הבדיקות הללו באופן עצמאי, כדי ליצור לעצמם מוניטין כהאקרים. כאשר אנחנו יודעים שהייתה התקפה על מכשיר שלנו, אנחנו מיידעים את כל בתי החולים שעובדים מולנו".

בתי החולים לא מקצים מספיק תקציבים

בצד השני של המשוואה נמצאים בתי החולים, הנחשבים לגורם האחראי הראשון להגנה מפני פגיעה. "חלוקת האחריות בין בתי החולים לבין חברות המכשור לא תמיד ברורה משפטית", אומרת שני מתן, מומחית להגנת פרטיות בפרקטיקת פארמה ומערכות בריאות בשבלת ושות'.

אפשר לומר שחברות המכשור אחראיות לחפש אקטיבית פרצות אפשריות למכשירים ולספק עדכוני תוכנה. "הן עושות זאת היום בתדירות פחותה משל חברות בסקטורים כמו בנקאות או רכב", אומר ברונפמן. בתי החולים אחראיים להתקין את עדכוני התוכנה בזמן, מה שלא תמיד פשוט לעשות. לשם כך צריך להפריע לשגרת העבודה של בית החולים ולהשבית לפעמים מכשירים חיוניים. עם זאת, כשלא עושים זאת, המחיר עלול להיות גבוה. את המתקפה בהלל יפה ייתכן שניתן היה למנוע באמצעות עדכון תוכנה.

אתגר נוסף ייחודי למערכות בריאות, הוא החיבור בין מערכות רבות ושונות, חלקן חדשות וחלקן מיושנות. מכשיר CT שנרכש במיליוני דולרים לא יוחלף רק משום שהוא רץ על מערכת הפעלה ישנה. חלק מהמכשור בכלל לא נועד להתחבר לרשת הממוחשבת, והחיבור נעשה בדיעבד.

האתגרים מגיעים על רקע תקציב נמוך וקשב ניהולי נמוך לנושא. האתגרים מגיעים על רקע תקציב נמוך וקשב ניהולי נמוך לנושא, והחינוך של העובדים בבתי חולים הוא תהליך קריטי. "אם אני לא מגיע למצב שבו לאחות נראה מוזר שמטופל התיישב לה בכיסא מול המחשב, אז אני לא אוכל לעצור אותו", אומר גורם במערכת הבריאות.

דוח מבקר המדינה לשנת 2022 קבע שבתי החולים אינם ערוכים מספיק למתקפות סייבר. מתוך 11 מרכזים רפואיים שנבדקו, 6 לא הקצו להגנת הסייבר את התקציב שנקבע בהחלטת ממשלה - 8% מתקציב אבטחת המידע.

"בולמים עד מאות התקפות בחודש"

הדוח הצביע גם על כך שמשנת 2018 לא עודכנו נוהלי הגנת הסייבר על ידי משרד הבריאות. עדכון הנהלים מתרחש בימ ים אלה.

משנת 2016 פועלת במשרד הבריאות יחידת הסייבר הכפופה למערך הסייבר הלאומי, שתפקידו לא רק לגבש נהלים אלא לעזור לבתי החולים בפועל. משרד הבריאות רכש עבור כל ארגוני הבריאות מערכת למיפוי סיכונים והגנה.

בנוסף, הוקם פרויקט לאומי שמרכז את כל הניטור במרכז אחד. בהתחלה זה היה וולונטרי והיום כולם מנוטרים 24/7. מרכז הסייבר מזהה התקפות בעולם ומתריע בפני בתי החולים. הוא רוכש ומייצר בעצמו כלים לחסימה.

"משרד הבריאות עושים מאמצי על להיות רגולטור לא מציק אלא עוזר", מפרגן גורם בשוק, "וזה שהם מזרימים משאבים זה נס. אבל מבחינתנו המערכות שלהם עדיין לא נותנות את המענה המלא".